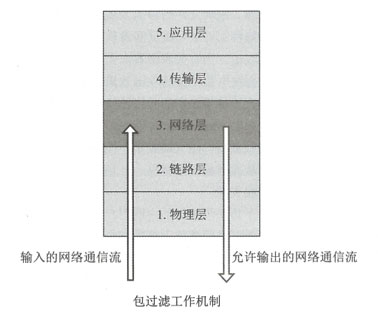

(一)包过滤防火墙(Packet Filter)

(1)定义:是IP层(网络层)实现的防火墙技术

(2)原理:根据数据包源IP地址、目的IP地址、源端口、目的端口及包传递方向、数据区内容(智能型包过滤器)等包头信息判断是否允许包通过。

(3)特点:

- 包过滤是防火墙基本功能

- 多数现代IP路由软件或设备都支持,默认转发所有包

- 常用包过滤软件:ipf、ipfw、ipfwadm

- 包过滤型防火墙对用户透明

- 包过滤可用在网络边界和单台主机上

(4)优点:低负载、高通过率、对用户透明

(5)缺点:不能在用户级别过滤,如不能识别不同用户和防止IP地址盗用

(6)包过滤:

- 过滤控制依据:规则集

- 过滤规则格式:规则号+匹配条件+匹配操作

- 过滤规则描述:源IP地址、目的IP地址、源端口号、目的端口号、协议类型(UDP、TCP、ICMP)、通信方向、规则运算符

- 匹配操作:拒绝、转发、审计

(二)包过滤防火墙实例

要求:仅允许内外网的邮件通信,禁止其他通信。

规则编号 | 通信方向 | 协议 | 源IP | 目标IP | 源端口 | 目标端口 | 操作 |

A | in | TCP | 外部 | 内部 | ≥1024 | 25 | 允许 |

B | out | TCP | 内部 | 外部 | 25 | ≥1024 | 允许 |

C | out | TCP | 内部 | 外部 | ≥1024 | 25 | 允许 |

D | in | TCP | 外部 | 内部 | 25 | ≥1024 | 允许 |

E | either | any | any | any | any | any | 拒绝 |

(三)标准&扩展IP访问表

Cisco IOS是Cisco路由器系统,具有两种访问规则形式:

(1)标准IP访问表( list-number为1-99 )

access-list list-number {permit|deny} source [souce-wildcard] [log]

(2)扩展IP访问表( list-number为100-199 )

access-list list-number {deny|permit}protocol source source-wildcard source-qualifiers

destination destination-wildcard destination-qualifiers [log|log-input]

区别:访问控制条件不同,标准IP访问表根据IP包源地址进行

参数 | 说明 | |

1 | list-number | 标准IP访问/扩展IP访问 |

2 | deny/permit | 不匹配禁止/匹配允许 |

3 | source | 来源IP地址 |

4 | source-wildcard | 发送包主机IP通配符掩码 1忽略、0需匹配,any不限 |

5 | destination | 目的IP地址 |

6 | destination-wildcard | 同source-wildcard |

7 | protocol | 协议选项,如IP、ICMP、UDP、TCP |

8 | log | 符合规则就记录 |

(四)防止DDoS规则片段

access-list 170 deny udp any any eq 31335 log

access-list 170 deny tcp any any range 6711 6712 log

说明:

(1)any等价 0.0.0.0 255.255.255.255

(2)特定主机 192.46.27.7 0.0.0.0 或 host 192.46.27.7

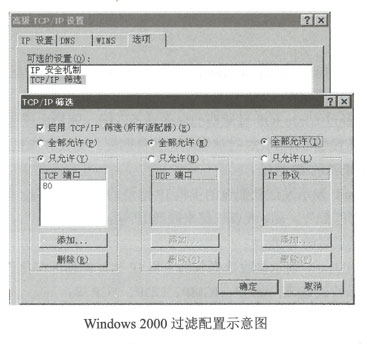

(五)windows防止RPC漏洞攻击(过滤139端口)