应用于计算平台、网络通信连接、应用程序、恶意代码防护等多种保护场景

(一)应用场景

应用场景 | 说明 | |

1 | 计算平台安全保护 | 利用TPM/TCM安全芯片对计算平台关键组件进行完整性度量和检查,防止恶意代码篡改BIOS,操作系统和应用软件 |

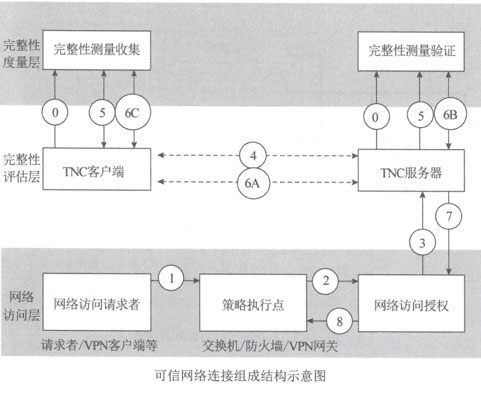

2 | 可信网络连接 | 利用TPM/TCM安全芯片实现平台身份认证和完整性验证,解决终端安全状态认证、接入后控制问题 |

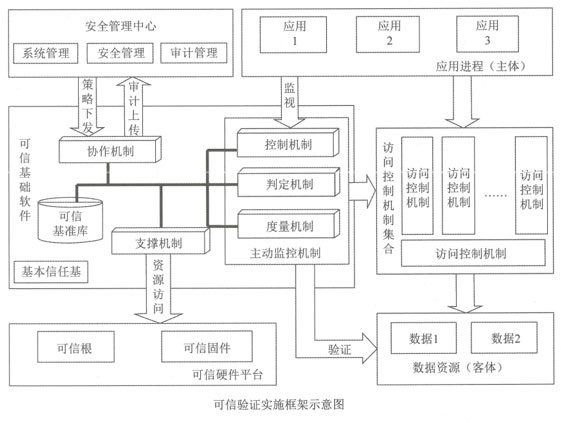

3 | 可信验证 | 网络安全等级保护标准2.0要求基于可信根对通信设备、边界设备、计算设备等保护对象的系统引导程序、系统程序、重要配置参数等进行可信验证 |

(二)可信网络连接

(1)出现背景

传统网络接入控制要求接入终端提供安全状态信息(系统补丁和杀毒软件安装状况),然后网络准入服务器检查分析是否符合安全策略要求,判断是否允许终端接入网络

(2)面临问题

安全状态伪造、接入后配置修改以及设备假冒接入

(3)解决方式

可信网络连接(Trusted Network Connect,TNC)利用TPM/TCM安全芯片实现平台身份认证和完整性验证,解决终端安全状态认证、接入后控制问题。

TNC组成 | 作用 | |

1 | 完整性度量层 | 负责搜集和验证AR(访问请求者)的完整性信息 |

2 | 完整性评估层 | 依据安全策略,评估AR(访问请求者)的完整性状况 |

3 | 网络访问层 | 负责网络访问请求处理、安全策略执行、网络访问授权 |

TNC通过对网络访问设备进行完整性度量,防止非授权设备接入网络中,从而确保网络连接的可信

(三)可信验证

(1)技术原理

基于可信根,构建信任链,一级度量量级,一级信任一级,把信任关系扩大到整个计算节点,从而确保计算节点可信。

对象 | 说明 | |

1 | 网络安全等级保护标准2.0 | 要求基于可信根对通信设备、边界设备、计算设备等保护对象的系统引导程序、系统程序、重要配置参数等进行可信验证,并在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心 |

2 | 高安全等级系统 | 要求对应用程序的关键执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心 |

3 | 恶意代码攻击 | 采取主动免疫可信验证机制及时识别入侵和病毒行为,并将其有效阻断 |

(2)可信验证实施框架