本质特征:延长服务等待时间

指攻击者利用系统缺陷,执行一些恶意操作,使得合法系统用户不能及时得到应得服务或系统资源,如CPU处理时间、存储器、网络带宽等。

服务等待时间≥某阈值,用户无法忍耐放弃服务

(一)攻击特点

特点 | 说明 | |

1 | 难确认性 | 用户得不到及时响应,并不认为自己(或者系统)受到攻击,反而可能认为是系统故障造成暂时服务失效 |

2 | 隐蔽性 | 正常请求服务隐藏拒绝服务攻击的过程 |

3 | 资源有限性 | 计算机资源有限,容易实现拒绝服务攻击 |

4 | 软件复杂性 | 利用软件缺陷进行拒绝服务攻击,如泪滴攻击 |

(二)攻击分类

分类 | 描述 | |

1 | 同步包风暴SYN Flood | 伪造源IP发送大量半连接状态的服务请求,使服务器无法处理正常连接请求(3次握手不完整) |

2 | UDP洪水UDP Flood | 利用TCP/IP服务(如chargen和echo)发送无用数据占满带宽(已过时,拼资源,杀敌1千自损800) |

3 | Smurf攻击 | 利用ICMP协议中的回声请求(ping)消息,向局域网中的广播地址发送大量的伪造源地址。对现代操作系统几乎无效(不响应目标为广播的ping) ①简单攻击:将回复地址设为目标网络广播ICMP应答请求包,使所有主机都作出应答,导致网络堵塞。 ②复杂攻击:将源地址设为第三方目标网络,导致第三方网络堵塞。 |

4 | 垃圾邮件 | 利用邮件系统或专门邮件炸弹给受害者发垃圾邮件,耗尽信箱磁盘空间。 |

5 | 消耗CPU和内存资源的拒绝服务攻击 | 利用算法漏洞,构造恶意数据,导致目标系统CPU或内存资源耗尽而瘫痪。如Hash DoS |

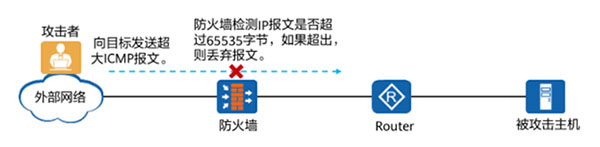

6 | 死亡之ping (ping of death) | 产生畸形、尺寸超出ICMP包上限(>64KB)的数据包,使目标系统发生内存缓冲区溢出错误,导致系统崩溃或拒绝服务。只存在于早期操作系统中。 |

7 | 泪滴攻击(Teardrop Attack) | 利用IP数据包分解与重组弱点,加入过多或不必要的偏移量字段,使系统重组包错乱。一般重启就能解决。 |

8 | 分布式拒绝服务攻击(Distributed Denial of Service Attack) | 攻击者控制若干肉鸡开展大量攻击。 知名DDos程序:Trinoo、TFN、TFN2K、Stacheldraht |

9 | DNS放大攻击 | 利用DNS协议漏洞。伪造源IP发送DNS请求,使DNS服务器向受害者发送大量响应数据 |

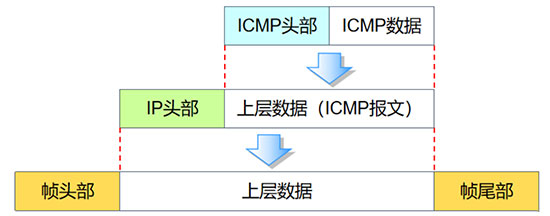

(三)ICMP(Internet Control Message Protocol)网际控制报文协议

ICMP属于网络层协议,是TCP/IP协议簇的一个子协议。ICMP允许主机或路由器报告差错情况和提供有关异常情况的报告,用于在IP主机、路由器之间传递控制消息。

(四)名词解释

(1)chargen字符发生器协议(Character Generator Protocol)

是一种简单网络协议,设计目的是用来调试TCP或UDP协议程序、测量连接的带宽或进行QoS的微调等。它的默认端口为19,分为基于TCP和UDP两种方式。

- TCP方式下建立连接后,服务器会不断传送任意字符到客户端,直到客户端关闭连接。

- UDP方式下每当服务器收到客户端的一个UDP数据包后,向客户端返回一个数据包,长度为0~512字节之间随机值,数据包的负载可以是任意字符。

(2)echo协议

echo服务是一种非常有用的用于调试和检测的工具。该协议接收到什么原样发回,类似于日常生活中的“回声”。主要用于检测和调试。

(3)死亡之ping

攻击者通过特殊的工具或脚本生成超大的Ping消息,然后发送给目标系统,导致发生严重的缓冲区溢出。

(4)泪滴攻击

属于畸形报文攻击泪滴是一个特殊构造的应用程序,通过发送伪造的相互重叠的IP分组数据包,使其难以被接收主机重新组合。

原理利用IP分组数据包重叠造成TCP/ IP分片重组代码不能恰当处理IP包。