常见模型:攻击树模型、MITRE ATT&CK模型、网络杀伤链模型

(一)攻击树模型:可用于红队渗透测试,蓝队防御研究

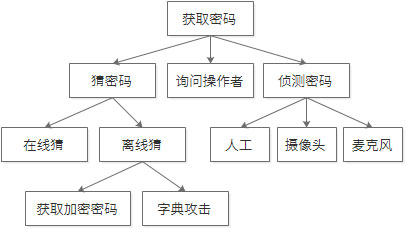

(1)定义:是一种量化的可用于描述和分析系统安全性的图形化安全评估工具。通过将攻击者的目标分解为一系列逐步达成的子目标,从而描述攻击者如何利用系统漏洞来实现攻击。管理者可通过本模型识别系统漏洞和弱点,制定相应的防御策略或改进设计与实现。

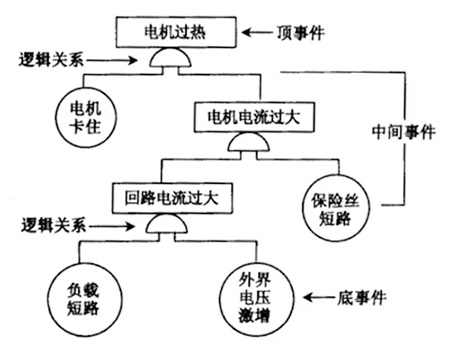

● 故障树分析方法

- 起源于故障树分析方法,用AND-OR形式(AND全部实现方可;OR任意一个达到即可)的树型结构表示系统面临攻击。

- 通过穷举和抽丝剥茧的方法找到最清晰的攻击手段和攻击路径。

(2)构成:通常包括1个根节点、若干个子节点和叶节点。

- 根节点:攻击者的最终目标

- 子节点:攻击者要达成目标的中间步骤

- 叶节点:具体攻击方法

(3)优点:能采取专家头脑风暴法,将意见融合到攻击树中去;能够进行费效分析(对投入产出进行量化)或者概率分析;能够建模复杂攻击场景。

(4)缺点:由于树结构内在限制,不能用来建模多重尝试攻击、时间依赖及访问控制等场景;不能用来建模循环事件;对于现实中的大规模网络,处理起来特别复杂。

(5)应用场景

- 网络安全:描述黑客如何入侵系统、窃取敏感数据等。

- 物理安全:描述入侵者如何进入受保护区域、窃取贵重物品等。

- 软件开发:评估软件系统的安全性。

(二)网络杀伤链(Kill Chain)模型

由美国洛克希德·马丁公司2011年提出,定义了攻击者攻击要完成的七个阶段,每个阶段都是对攻击做出侦测和反应的机会。

目的:理解和预测网络攻击的不同阶段,帮助防御者选择正确的工具和策略来限制违规行为、应对正在进行的攻击,并最大限度地降低风险。

阶段 | 描述 | 操作举例 | 预防措施 | |

1 | 目标侦察 (Reconnaissance) | 搜寻目标弱点 | 利用爬虫获取网站信息 | 关注日常异常流量、日志和数据 |

2 | 武器构造 (Weaponization) | 使用漏洞和后门制作可发送的武器载体 | 利用PDF或者word文档作为恶意代码载体 | 关注系统漏洞、补丁、修复流程是否完备 |

3 | 载荷投送 (Delivery) | 将网络武器向目标投放 | 发送带有恶意链接的欺诈邮件 | 关注是否具备有效防护措施,树立安全意识 |

4 | 漏洞利用 ( Exploitation) | 在受害者系统上运行利用代码 | 利用系统漏洞触发恶意代码功能 | 关注日常安全监控(安全检测、安全监测、阻断+审计) |

5 | 安装植入 (Installation) | 在目标位置安装恶意软件 | 安装远程控制的木马或后门程序 | 快速发现并隔离,关注安全管理策略,防病毒 |

6 | 指挥和控制 (Command and Control) | 为攻击者建立可远程控制目标系统的路径 | 目标系统与远程控制端建立控制通道 | 关注访问控制(阻止攻击的最后机会) |

7 | 目标行动 (Actions on Objectives) | 攻击者远程完成预期目标 | 收集目标系统信息、进行破坏或作为“跳板” | 木已成舟,集中精力把损失降到最低,吸取教训,改进措施 |

(三)MITRE ATT&CK模型

MITRE(米特雷):是美国一家非营利性(标榜)组织,先后发起和维护了常见披露漏洞项目(关注漏洞)(CVE,Common Vulnerabilities and Exposures),及常见缺陷列表(关注漏洞潜在原因)(CWE,Common Weakness Enumeration)安全漏洞词典。

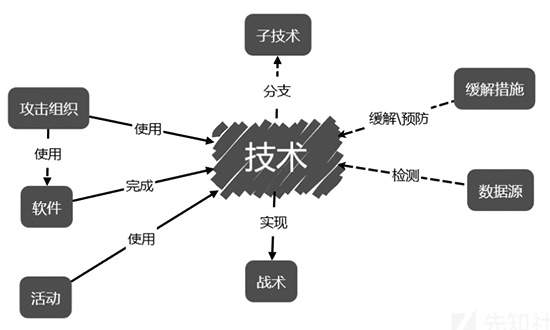

2013年,MITRE为了解决防守方困境,基于现实中发生的真实攻击事件,创建了一个攻击矩阵模型,即Adversarial Tactics,Techniques,and Common Knowledge(入侵者战术、技术和共有知识库),简称ATT&CK模型。

本模型是在杀伤链模型基础上,构建的一套更细粒度、更易共享的知识模型和框架。是以骇客的视角,针对网络攻击入侵进行分类和说明的指南。

(1)概念理解

ATT&CK是基于真实世界观察的对抗技术知识库。ATT&CK专注于攻击者在操作过程中如何与系统交互,反映攻击者攻击生命周期的各个阶段以及不同平台使用的各种技术。

ATT&CK很大程度上是对抗性技术的知识库,对抗性技术是对可用于特定平台(如Windows)的攻击性操作的细分和分类。与该领域之前的工作不同,重点不在于对手使用的工具和恶意软件,而在于他们在操作过程中如何与系统交互。

ATT&CK是一个系统地对对手行为进行分类的模型。

(2)应用场景

- 网络红蓝对抗模拟

- 网络安全渗透测试

- 网络防御差距评估

- 网络威胁情报收集

【参考链接】