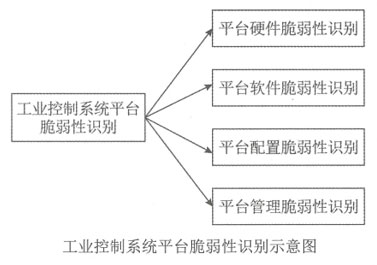

(一)工业控制系统平台

由工业控制系统硬件、操作系统及其应用软件组成

(二)平台脆弱性

由工控系统软硬件本身存在缺陷、配置不当和缺少必要维护等问题造成。

包括平台硬件、平台软件、平台配置和平台管理脆弱性

(1)硬件脆弱性

脆弱性类型 | 描述 | 识别操作 | |

1 | 开启远程服务的设备安全保护不足 | 远程服务设备没有配备运维人员,也没有物理监视手段 | 查看被评估方是否为平台硬件,尤其开启远程服务的设备配备运维人员 |

2 | 安全变更时未进行充分测试 | 更换设备时,未充分检测 | 查看是否有设备变更测试记录或其他证明变更时进行过测试的证据 |

3 | 不安全的物理端口 | 如USB、PS/2等外部接口可能导致设备未授权接入 | 查看是否留有不安全物理端口,是否将无用接口封堵,或采取其他技术措施监控 |

4 | 无访问控制的硬件调试接口 | 攻击人员可利用调试工具更改设备参数,造成设备非正常运行 | 现场核查是否仅必要人员可以物理访问工业控制系统设备 |

5 | 不安全的远程访问工业控制系统设备 | 未部署安全措施,开启了远程访问措施,使维护工程师和供应商获得远程访问能力 | 现场核查工控系统中是否存在远程连接设备,是否针对设备部署安全措施,并验证其有效性 |

6 | 重要设备无冗余配置 | 重要的设备没有备份会导致单点失败 | 现场查看被评估方是否对重要设备进行冗余设计,并按设计部署 |

7 | 设备中使用双网卡连接网络 | 双网卡连接不同网络设备,可能导致未授权访问和本应逻辑隔离网络出现数据交互 | 现场查看硬件设备中是否存在使用双网卡 |

8 | 设备未进行注册 | 工控系统中某些设备模块未资产登记,可能会导致存在非授权用户访问点及后门 | 现场核查被评估方资产清单中是否包括工业控制系统所有设备 |

9 | 设备存在后门 | 工控系统中关键设备存在后门,可能会导致非法窃取系统数据 | 检测关键设备是否存在后门 |

(2)软件脆弱性

- 评估方查看平台中安装的操作系统版本及应用软件类型

- 必要时在模拟仿真环境中对重要组件进行组件测试,识别其脆弱性

- 在模拟仿真环境中查看设备开启端口,是否开启了不必要端口服务

- 现场核查系统使用DCOM设备是否进行端口限定,是否对OPC及时修补升级

- 评估方查看平台是否安装病毒防护软件和经过测试安装,病毒库是否定期更新,查看测试记录及病毒库更新记录

- 在模拟仿真环境中查找设备存在的系统漏洞

- 在模拟仿真环境中可以使用恶意代码针对OPC进行测试,识别其脆弱性

- 查看关键应用软件源代码,若关键应用软件为第三方供应商提供,则需取得源代码分析研判,识别其脆弱性

- 现场核查在远程访问控制设备时使用的专用设备及软件,在模拟仿真环境中对其进行技术检测,识别其脆弱性

- 现场检查并分析系统运行产生的历史数据,验证系统数据是否曾出现异常及出现异常的时间及原因

- 评估方查看程序下载软件固件的使用权限,下载程序是否加密认证,并验证其认证的有效性

- 评估方现场查看工业控制系统中使用的工控协议有哪些,其是否只用于工业控制系统控制网络中

- 在模拟仿真环境中对使用的工业控制系统协议进行分析,是否是明文传输

- 在模拟仿真环境中进行重放攻击,验证是否有数据校验,防篡改

- 在模拟仿真环境中进行模糊测试,验证平台是否存在拒绝服务等安全漏洞

- 评估方现场查看工业控制系统中重要数据存储是否进行加密或采取其他安全措施

(3)配置脆弱性

脆弱性 | 描述 | 举例 | |

1 | 关键配置未存储或备份 | 没有制定和实施工控系统软硬件配置备份和恢复规程,对系统参数意外或恶意修改可能造成系统故障或数据丢失 | |

2 | 便携设备上存储数据且无保护措施 | 敏感数据(密码、拨号号码)以明文方式存储在移动设备 | 笔记本、手机设备丢失或被盗 |

3 | 缺少恰当口令策略 | 没有口令策略,系统就缺少合适口令控制。口令策略制定应考虑到工控系统处理复杂口令能力 | |

4 | 未设置口令 | 未设置口令可能导致非法访问 | 登录无口令、启动无口令、待机无口令 |

5 | 口令保护不当 | 缺少适当密码控制措施,未授权用户可能擅自访问机密信息 | 口令明文存在本地;口令和账户相同;口令泄漏给第三方;在未受保护通信中明文传输口令 |

6 | 访问控制不当 | 访问控制方法不当,导致系统用户拥有过多或过少权限 | 采用缺省访问控制设置,使操作员具备管理员特权 |

7 | 未安装入侵检测和防御软件 | 入侵行为导致系统不可用,数据被截获、修改和删除,控制命令错误执行 | |

8 | 不安全的工业控制系统组件远程访问 | 在无安全控制措施情况下,远程访问可能导致系统访问权限被非法用户获取 | |

9 | 未配置安全审计 | 系统出现安全事件后,无法及时找到发生时间、类型等信息 | |

10 | 未对系统进行权限划分 | 被评估方未根据工作需要合理分类设置账户权限,操作员可取得高权限授权,对其操作造成损失 |

(4)管理脆弱性

脆弱性 | 描述 | |

1 | 工业控制系统安全策略不当 | 安全策略不当或者不具体,可造成安全漏洞 |

2 | 未编制明确具体安全管理文档 | 未编制明确具体、书面安全管理文档会导致安全管理程序不成体系、无约束力、责任不明确,无法科学实施,管理措施无法更好落实 |

3 | 不合格的安全体系结构和设计 | 控制工程人员缺乏安全方面基本培训,设备和系统供应商产品中没有必要安全特性 |

4 | 设备使用说明文件未配备或不足 | 设备安装使用说明文件未配备或不足会影响工业控制系统故障恢复的过程 |

5 | 缺少安全实施的管理机制 | 安全方面的实施负责人员未对文档化安全管理承担相应责任 |

6 | 未制定工业控制系统应急预案 | 未编制、测试应急预案会导致在主要硬件、软件失效或在服务设施毁坏时无法及时处理,造成业务中断或数据丢失 |

7 | 很少或未对工业控制系统进行审计 | 工业控制系统中很少或没有安全审计会导致无法检验安全措施是否充分、是否合乎ICS安全策略与程序文件规定 |

8 | 未明确具体的配置变更管理规程 | 配置变更管理程序的缺失将导致安全监管疏忽、信息暴露和安全风险 |

9 | 未明确运维管理策略和规程 | 组织未制定或未实施运维管理策略或规程,可能产生恶意代码传播或数据泄露丢失等风险 |