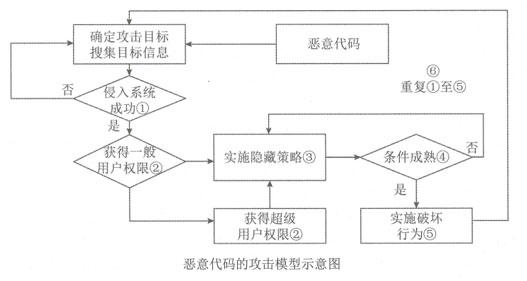

步骤 | 说明 | |

1 | 侵入系统 | 入侵途径:从网上下载携带恶意代码的程序;接收己被恶意感染的电子邮件;通过光盘或软盘安装软件;攻击者故意植入系统恶意代码等 |

2 | 维持或提升已有权限 | 恶意代码的传播与破坏需要建立在盗用用户或进程的合法权限基础上 |

3 | 隐蔽 | 为了隐蔽已侵入系统的恶意代码,可能会采取自身改名、删除源文件或修改系统安全策略等方式 |

4 | 潜伏 | 恶意代码侵入系统后,在具有足够权限并满足某些条件时就会发作,同时进行破坏活动 |

5 | 破坏 | 恶意代码具有破坏性本质,造成信息丢失、泄密,系统完整性被破坏等 |

6 | 重复以上 | 重复前面5步,攻击新目标 |

恶意代码的攻击过程,可存在于恶意代码攻击模型中的部分或全部阶段。