(一)攻击过程

攻击过程 | 说明 | |

1 | 寻找攻击目标 | 通过互联网或其他方式搜索潜在攻击目标 |

2 | 收集目标系统信息 | 包括操作系统类型、网络结构、应用软件、用户习惯等 |

3 | 将木马植入目标系统 | 攻击者根据所搜集信息,分析目标系统脆弱性,制定植入木马策略 植入途径:网页点击、执行邮件附件等 |

4 | 木马隐藏 | 为实现攻击意图,木马设法隐蔽其行为,包括本地活动隐藏和远程通信隐藏 |

5 | 攻击意图实现 | 即激活木马,实施攻击。待触发条件满足后,木马就进行攻击破坏活动。如窃取口令、远程访问、删除文件等 |

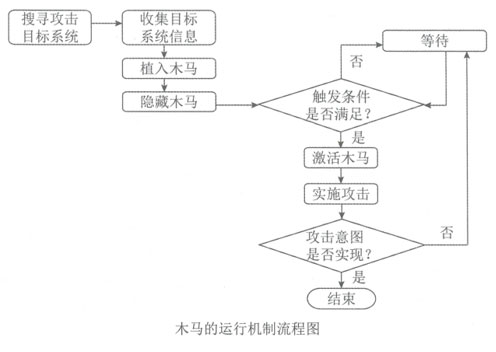

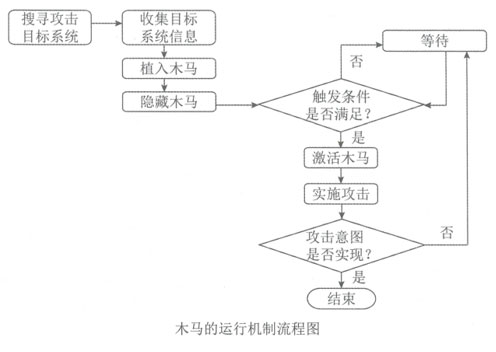

(二)运行机制

(一)攻击过程

攻击过程 | 说明 | |

1 | 寻找攻击目标 | 通过互联网或其他方式搜索潜在攻击目标 |

2 | 收集目标系统信息 | 包括操作系统类型、网络结构、应用软件、用户习惯等 |

3 | 将木马植入目标系统 | 攻击者根据所搜集信息,分析目标系统脆弱性,制定植入木马策略 植入途径:网页点击、执行邮件附件等 |

4 | 木马隐藏 | 为实现攻击意图,木马设法隐蔽其行为,包括本地活动隐藏和远程通信隐藏 |

5 | 攻击意图实现 | 即激活木马,实施攻击。待触发条件满足后,木马就进行攻击破坏活动。如窃取口令、远程访问、删除文件等 |

(二)运行机制